Teknik Komputer Dan Jaringan

Mengenai Saya

Blog Archive

Rabu, 03 Maret 2010

Exploit adalah sebuah perangkat lunak yang menyerang kerapuhan keamanan (security vulnerability) yang spesifik namun tidak selalu bertujuan untuk melancarkan aksi yang tidak diinginkan. Banyak penelitikeamanan komputer menggunakan exploit untuk mendemonstrasikan bahwa suatu sistem memiliki kerapuhan.

Memang ada badan peneliti yang bekerja sama dengan produsen perangkat lunak. Peneliti itu bertugas mencari kerapuhan dari sebuah perangkat lunak dan kalau mereka menemukannya, mereka melaporkan hasil temuan ke produsen agar produsen dapat mengambil tindakan. Meskipun demikian, exploit kadang menjadi bagian dari suatu malwareyang bertugas menyerang kerapuhan keamanan.

Trojan horse atau Kuda Troya, dalam keamanan komputer merujuk kepada sebuah bentuk perangkat lunak yang mencurigakan (malicious software/malware) yang dapat merusak sebuah sistem atau jaringan. Dapat disebut sebagai Trojan saja (membuang kata horse).

Trojan berbeda dengan jenis perangkat lunak mencurigakan lainnya seperti virus komputer atau worm karena dua hal berikut:

- Trojan bersifat "stealth" (siluman dan tidak terlihat) dalam operasinya dan seringkali berbentuk seolah-olah program tersebut merupakan program baik-baik, sementara virus komputer atau worm bertindak lebih agresif dengan merusak sistem atau membuat sistem menjadi crash.

- Trojan tidak mereplikasi dirinya sendiri, sementara virus komputerdan worm melakukannya.

Kebanyakan Trojan saat ini berupa sebuah berkas yang dapat dieksekusi (*.EXE atau *.COM dalam sistem operasi Windows dan DOSatau program dengan nama yang sering dieksekusi dalam sistem operasi UNIX, seperti ls, cat, dan lain-lain) yang dimasukkan ke dalam sistem yang ditembus oleh seorang hacker untuk mencuri data yang penting bagi pengguna (password, data kartu kredit, dan lain-lain). Trojan juga dapat menginfeksi sistem ketika pengguna mengunduh aplikasi (seringnya berupa game komputer) dari sumber yang tidak dapat dipercayai dalam jaringan Internet. Aplikasi-aplikasi tersebut dapat memiliki kode Trojan yang diintegrasikan di dalam dirinya dan mengizinkan seorang cracker untuk dapat mengacak-acak sistem yang bersangkutan.

Beberapa jenis Trojan yang beredar antara lain adalah:

- Pencuri password: Jenis Trojan ini dapat mencari password yang disimpan di dalam sistem operasi (/etc/passwd atau /etc/shadow dalam keluarga sistem operasi UNIX atau berkas Security Account Manager (SAM) dalam keluarga sistem operasi Windows NT) dan akan mengirimkannya kepada si penyerang yang asli. Selain itu, jenis Trojan ini juga dapat menipu pengguna dengan membuat tampilan seolah-olah dirinya adalah layar login (/sbin/login dalam sistem operasi UNIX atau Winlogon.exe dalam sistem operasi Windows NT) serta menunggu pengguna untuk memasukkan passwordnya dan mengirimkannya kepada penyerang. Contoh dari jenis ini adalah Passfilt Trojan yang bertindak seolah-olah dirinya adalah berkas Passfilt.dll yang aslinya digunakan untuk menambah keamanan password dalam sistem operasi Windows NT, tapi disalahgunakan menjadi sebuah program pencuripassword.

- Pencatat penekanan tombol (keystroke logger/keylogger): Jenis Trojan ini akan memantau semua yang diketikkan oleh pengguna dan akan mengirimkannya kepada penyerang. Jenis ini berbeda dengan spyware, meski dua hal tersebut melakukan hal yang serupa (memata-matai pengguna).

- Tool administrasi jarak jauh (Remote Administration Tools/RAT): Jenis Trojan ini mengizinkan para penyerang untuk mengambil alih kontrol secara penuh terhadap sistem dan melakukan apapun yang mereka mau dari jarak jauh, seperti memformat hard disk, mencuri atau menghapus data dan lain-lain. Contoh dari Trojan ini adalah Back Orifice, Back Orifice 2000, dan SubSeven.

- DDoS Trojan atau Zombie Trojan: Jenis Trojan ini digunakan untuk menjadikan sistem yang terinfeksi agar dapat melakukanserangan penolakan layanan secara terdistribusi terhadap host target.

- Ada lagi sebuah jenis Trojan yang mengimbuhkan dirinya sendiri ke sebuah program untuk memodifikasi cara kerja program yang diimbuhinya. Jenis Trojan ini disebut sebagai Trojan virus.

Cara lainnya yang dapat digunakan adalah dengan membuat sebuah "snapshot" terhadap semua berkas program (*.EXE, *.DLL, *.COM, *.VXD, dan lain-lain) dan membandingkannya seiring dengan waktu dengan versi-versi terdahulunya, dalam kondisi komputer tidak terkoneksi ke jaringan. Hal ini dapat dilakukan dengan membuat sebuah checksum terhadap semua berkas program (dengan CRC atau MD5 atau mekanisme lainnya). Karena seringnya Trojan dimasukkan ke dalam direktori di mana sistem operasi berada (\WINDOWS atau \WINNT untuk Windows atau /bin, /usr/bin, /sbin, /usr/sbin dalam keluarga UNIX), maka yang patut dicurigai adalah berkas-berkas yang berada di dalam direktori tersebut. Banyak berkas yang dapat dicurigai, khususnya berkas-berkas program yang memiliki nama yang mirip dengan berkas yang "baik-baik" (seperti "svch0st.exe", dari yang seharusnya "svchost.exe", sebuah berkas yang dijalankan oleh banyak layanan sistem operasi Windows) dapat dicurigai sebagai Trojan Horse.

Cara terakhir adalah dengan menggunakan sebuah perangkat lunakantivirus, yang dilengkapi kemampuan untuk mendeteksi Trojan yang dipadukan dengan firewall yang memonitor setiap transmisi yang masuk dan keluar. Cara ini lebih efisien, tapi lebih mahal, karena umumnya perangkat lunak antivirus yang dipadukan dengan firewall memiliki harga yang lebih mahal dibandingkan dengan dua cara di atas (yang cenderung "gratis"). Memang, ada beberapa perangkat yang gratis, tapi tetap saja dibutuhkan waktu, tenaga dan uang untuk mendapatkannya (mengunduhnya dari Internet).

Berikut ini adalah contoh penggunaan utilitas Netstat dalam Windows XP Professional

C:\>netstat -a -b Active Connections Proto Local Address Foreign Address State PID TCP windows-xp:epmap 0.0.0.0:0 LISTENING 956 c:\windows\system32\WS2_32.dll C:\WINDOWS\system32\RPCRT4.dll c:\windows\system32\rpcss.dll C:\WINDOWS\system32\svchost.exe -- unknown component(s) -- [svchost.exe] TCP windows-xp:microsoft-ds 0.0.0.0:0 LISTENING 4 [System] TCP windows-xp:50300 0.0.0.0:0 LISTENING 1908 [oodag.exe] TCP windows-xp:1025 0.0.0.0:0 LISTENING 496 [alg.exe] TCP windows-xp:1030 0.0.0.0:0 LISTENING 1252 [ccApp.exe] UDP windows-xp:microsoft-ds *:* 4 [System] UDP windows-xp:4500 *:* 724 [lsass.exe] UDP windows-xp:isakmp *:* 724 [lsass.exe] UDP windows-xp:1900 *:* 1192 c:\windows\system32\WS2_32.dll c:\windows\system32\ssdpsrv.dll C:\WINDOWS\system32\ADVAPI32.dll C:\WINDOWS\system32\kernel32.dll [svchost.exe] UDP windows-xp:ntp *:* 1036 c:\windows\system32\WS2_32.dll c:\windows\system32\w32time.dll ntdll.dll C:\WINDOWS\system32\kernel32.dll [svchost.exe]Backdoor

Beberapa pengembang perangkat lunak menambahkan backdoor ke dalam program buatannya untuk tujuan merusak (atau tujuan yang mencurigakan). Sebagai contoh, sebuah backdoor dapat dimasukkan ke dalam kode di dalam sebuah situs belanja online (e-commerce) untuk mengizinkan pengembang tersebut memperoleh informasi mengenai transaksi yang terjadi antara pembeli dan penjual, termasuk di antaranya adalah kartu kredit.

Istilah backdoor sekarang digunakan oleh hacker-hacker untuk merujuk kepada mekanisme yang mengizinkan seorang peretas sistem dapat mengakses kembali sebuah sistem yang telah diserang sebelumnya tanpa harus mengulangi proses eksploitasi terhadap sistem atau jaringan tersebut, seperti yang ia lakukan pertama kali. Umumnya, setelah sebuah jaringan telah diserang dengan menggunakan exploit(terhadap sebuah kerawanan/vulnerability), seorang penyerang akan menutupi semua jejaknya di dalam sistem yang bersangkutan dengan memodifikasi berkas catatan sistem (log) atau menghapusnya, dan kemudian menginstalasikan sebuah backdoor yang berupa sebuah perangkat lunak khusus atau menambahkan sebuah akun pengguna yang memiliki hak akses sebagai administrator jaringan atauadministrator sistem tersebut. Jika kemudian pemilik jaringan atau sistem tersebut menyadari bahwa sistemnya telah diserang, dan kemudian menutup semua kerawanan yang diketahui dalam sistemnya (tapi tidak mendeteksi adanya backdoor yang terinstalasi), penyerang yang sebelumnya masih akan dapat mengakses sistem yang bersangkutan, tanpa ketahuan oleh pemilik jaringan, apalagi setelah dirinya mendaftarkan diri sebagai pengguna yang sah di dalam sistem atau jaringan tersebut. Dengan memiliki hak sebagai administrator jaringan, ia pun dapat melakukan hal yang dapat merusak sistem atau menghilangkan data. Dalam kasus seperti di atas, cara yang umum digunakan adalah dengan melakukan instalasi ulang terhadap sistem atau jaringan, atau dengan melakukan restorasi dari cadangan/backupyang masih bersih dari backdoor.

Ada beberapa perangkat yang dapat digunakan untuk menginstalasikanbackdoor, seperti halnya beberapa Trojan horse, tetapi yang populer adalah Netcat, yang dapat digunakan di dalam sistem operasi Windowsataupun UNIX.

Malware

Perangkat perusak (bahasa Inggris: malware, berasal dari lakuran katamalicious dan software) adalah perangkat lunak yang diciptakan untuk menyusup atau merusak sistem komputer, peladen atau jejaring komputer tanpa izin termaklum (informed consent) dari pemilik. Istilah ini adalah istilah umum yang dipakai oleh pakar komputer untuk mengartikan berbagai macam perangkat lunak atau kode perangkat lunak yang mengganggu atau mengusik.[1] Istilah 'virus computer' terkadang dipakai sebagai frasa pemikat (catch phrase) untuk mencakup semua jenis perangkat perusak, termasuk virus murni (true virus).

Perangkat lunak dianggap sebagai perangkat perusak berdasarkan maksud yang terlihat dari pencipta dan bukan berdasarkan ciri-ciri tertentu. Perangkat perusak mencakup virus komputer, cacing komputer, kuda Troya (Trojan horse), kebanyakan kit-akar (rootkit),perangkat pengintai (spyware), perangkat iklan (adware) yang takjujur, perangkat jahat (crimeware) dan perangkat lunak lainnya yang berniat jahat dan tidak diinginkan. Menurut undang-undang, perangkat perusak terkadang dikenali sebagai ‘pencemar komputer’; hal ini tertera dalam kode undang-undang di beberapa negara bagian Amerika Serikat, termasuk California dan West Virginia.[2] [3]

Perangkat perusak tidak sama dengan perangkat lunak cacat (defective software), yaitu, perangkat lunak yang mempunyai tujuan sah tetapi berisi kutu (bug) yang berbahaya.

Hasil penelitian awal dari Symantec yang diterbitkan pada tahun 2008 menyatakan bahwa "kelajuan peluncuran kode yang berbahaya dan perangkat lunak lainnya yang tidak diinginkan, mungkin akan melebihi aplikasi perangkat lunak yang sah."[4] Menurut F-Secure, "Jumlah perangkat perusak yang dibuat pada tahun 2007 sama dengan pembuatan dalam 20 tahun sekaligus."[5] Jalur pembobolan perangkat perusak yang paling umum digunakan oleh penjahat kepada pengguna adalah melalui internet, pos-el dan Jejaring Jagat Jembar (World Wide Web).[6]

Rootkit adalah kumpulan software yang bertujuan untuk menyembunyikan proses, file dan data sistem yang sedang berjalan dari sebuah sistem operasi tempat dia bernaung. Rootkit awalnya berupa aplikasi yang tidak berbahaya, tetapi belakangan ini telah banyak digunakan oleh malware yang ditujukan untuk membantu penyusup menjaga aksi mereka yang ke dalam sistem agar tidak terdeteksi. rootkit hadir di beragam sistem operasi seperti, Linux, Solaris danMicrosoft Windows. Rootkit ini sering merubah bagian dari sistem operasi dan juga menginstall dirinya sendiri sebagai driver atau modul kernel.

Kata "rootkit" terdengar di telinga publik bermula pada skandal Sony BMG CD Copy Protection, dimana CD yang dibuat Sony BMG music meletakkan sebuah rootkit di PC Microsoft Windows pada saat pengguna memutar CD di komputer mereka. Sony sebelumnya tidak memperingatkan kepada pengguna akan hal ini di dalam CD mereka maupun di dalam kemasannya.

Finger adalah sebuah perintah dalam platform *NIX (UNIX, BSD, danGNU) yang digunakan untuk memperoleh informasi mengenai pengguna dalam sebuah sistem jaringan berbasis sistem operasi UNIX. Informasi ini dapat mencakup nama penuh pengguna tersebut, shell yang digunakan oleh pengguna, dan kapan terakhir pengguna tersebutmasuk log. Sintaksis yang digunakan untuk mendapatkan informasi ini adalah

finger IDpengguna@domainpengguna, di manadomainpengguna adalah nama FQDN di mana pengguna tersebut berada.Agar finger dapat bekerja dengan benar, jaringan komputer tersebut haruslah menjalankan daemon Finger. Saat ini, mengingat banyak paraperetas yang mungkin mencoba untuk memperoleh informasi pengguna dalam rangka proses footprinting yang menggunakan perangkat lunak ini, maka sebagian besar organisasi yang menjalankan UNIX menonaktifkan daemon Finger, kecuali beberapa institusi pendidikan. Finger menggunakan protokol tersendiri, yang didefinisikan dalam RFC 1288, yang secara default membuka port TCP 79.

Dalam Unix dan sistem operasi multitasking lainnya, jurik (Inggris:daemon) (IPA: /'deɪmən/ atau /'dimən/[1]) adalah program komputeryang berjalan di latar belakang (berlawanan dengan program yang dapat dikontrol langsung) yang melakukan beberapa tugas tanpa intervensi dari pengguna. Jurik pada umumnya dimulai pada saat prosesbooting sebagai proses, seperti halnya perangkat lunak lainnya. Contoh dari jurik adalah telnet daemon, yang terus berjalan di latar belakang, dan menunggu permintaan koneksi dari pengguna klien telnet. Telah menjadi konsensus untuk memberi nama suatu jurik dengan nama yang diakhiri oleh huruf "d" (diambil dari huruf pertama daemon), contohnyasyslogd, jurik yang menangani log sistem; sshd, jurik yang menangani koneksi SSH), dan juga

HTTPd yang merupakan jurik yang menjawab permintaan dari klien yang dilakukan melalui penjelajah Web.Dalam lingkungan sistem operasi bertipe UNIX, proses parent dari sebuah jurik adalah init (PPID=1). Jurik, pada umumnya menggunakan protokol Remote Procedure Call (RPC) untuk membuka koneksi dengan klien.

Spyware

Spyware adalah istilah teknologi informasi dalam bahasa Inggris yang mengacu kepada salah satu bentuk perangkat lunak mencurigakan (malicious software/malware) yang menginstalasikan dirinya sendiri ke dalam sebuah sistem untuk mencuri data milik pengguna.

Serangan DoS (Inggris: denial-of-service attacks) adalah jenis serangan terhadap sebuah komputer atau server di dalam jaringaninternet dengan cara menghabiskan sumber (resource) yang dimiliki oleh komputer tersebut sampai komputer tersebut tidak dapat menjalankan fungsinya dengan benar sehingga secara tidak langsung mencegah pengguna lain untuk memperoleh akses layanan dari komputer yang diserang tersebut.

Dalam sebuah serangan Denial of Service, si penyerang akan mencoba untuk mencegah akses seorang pengguna terhadap sistem atau jaringan dengan menggunakan beberapa cara, yakni sebagai berikut:

- Membanjiri lalu lintas jaringan dengan banyak data sehingga lalu lintas jaringan yang datang dari pengguna yang terdaftar menjadi tidak dapat masuk ke dalam sistem jaringan. Teknik ini disebut sebagai traffic flooding.

- Membanjiri jaringan dengan banyak request terhadap sebuah layanan jaringan yang disedakan oleh sebuah host sehingga request yang datang dari pengguna terdaftar tidak dapat dilayani oleh layanan tersebut. Teknik ini disebut sebagai request flooding.

- Mengganggu komunikasi antara sebuah host dan kliennya yang terdaftar dengan menggunakan banyak cara, termasuk dengan mengubah informasi konfigurasi sistem atau bahkan perusakan fisik terhadap komponen dan server.

Meskipun demikian, serangan terhadap TCP merupakan serangan DoS yang sering dilakukan. Hal ini disebabkan karena jenis serangan lainnya (seperti halnya memenuhi ruangan hard disk dalam sistem, mengunci salah seorang akun pengguna yang valid, atau memodifikasi tabel routing dalam sebuah router) membutuhkan penetrasi jaringan terlebih dahulu, yang kemungkinan penetrasinya kecil, apalagi jika sistem jaringan tersebut telah diperkuat.

Distributed Denial of Service

Serangan Denial of Service klasik bersifat "satu lawan satu", sehingga dibutuhkan sebuah host yang kuat (baik itu dari kekuatan pemrosesan atau sistem operasinya) demi membanjiri lalu lintas host target sehingga mencegah klien yang valid untuk mengakses layanan jaringan pada server yang dijadikan target serangan. Serangan DDoS ini menggunakan teknik yang lebih canggih dibandingkan dengan serangan Denial of Service yang asli, yakni dengan meningkatkan serangan beberapa kali dengan menggunakan beberapa komputer sekaligus, sehingga dapat mengakibatkan server atau keseluruhan segmen jaringan dapat menjadi "tidak berguna" bagi klien.

Serangan DDoS pertama kali muncul pada tahun 1999, tiga tahun setelah serangan Denial of Service yang asli dengan menggunakanserangan SYN Flooding, yang mengakibatkan beberapa server web di Internet mengalami "downtime". Pada awal Februari 2000, sebuah serangan yang besar dilakukan sehingga beberapa situs web terkenal seperti Amazon, CNN, eBay, dan Yahoo! mengalami "downtime" selama beberapa jam. Serangan yang lebih baru lagi pernah dilancarkan pada bulan Oktober 2002 ketika 9 dari 13 root DNS Server diserang dengan menggunakan DDoS yang sangat besar yang disebut dengan "Ping Flood". Pada puncak serangan, beberapa server-server tersebut pada tiap detiknya mendapatkan lebih dari 150000 request paket Internet Control Message Protocol (ICMP). Untungnya, karena serangan hanya dilakukan selama setengah jam saja, lalu lintas Internet pun tidak terlalu terpengaruh dengan serangan tersebut (setidaknya tidak semuanya mengalami kerusakan).

Tidak seperti akibatnya yang menjadikan kerumitan yang sangat tinggi (bagi para administrator jaringan dan server), teori dan praktek untuk melakukan serangan DDoS justru sederhana, yakni sebagai berikut:

- Menjalankan tool yang secara otomatis akan memindai jaringan untuk menemukan host-host yang rentan (vulnerable) yang terkoneksi ke Internet. Setelah host yang rentan ditemukan, tool tersebut dapat menginstalasikan salah satu jenis dari Trojan Horse yang disebut sebagai DDoS Trojan, yang akan mengakibatkan host tersebut menjadi zombie yang dapat dikontrol secara jarak jauh oleh sebuah komputer master yang digunakan oleh si penyerang asli untuk melancarkan serangan. Beberapa tool yang digunakan untuk melakukan serangan serperti ini adalah TFN, TFN2K, Trinoo, dan Stacheldraht, yang dapat diperoleh secara bebas di Internet.

- Ketika si penyerang merasa telah mendapatkan jumlah host yang cukup (sebagai zombie) untuk melakukan penyerangan, penyerang akan menggunakan komputer master untuk memberikan sinyal penyerangan terhadap jaringan target atau host target. Serangan ini umumnya dilakukan dengan menggunakan beberapa bentuk SYN Flood atau skema serangan DoS yang sederhana, tapi karena dilakukan oleh banyak host zombie, maka jumlah lalu lintas jaringan yang diciptakan oleh mereka adalah sangat besar, sehingga "memakan habis" semua sumber daya Transmission Control Protocol yang terdapat di dalam komputer atau jaringan target dan dapat mengakibatkan host atau jaringan tersebut mengalami "downtime".

Beberapa contoh Serangan DoS lainnya adalah adalah:

- Serangan Buffer Overflow, mengirimkan data yang melebihi kapasitas sistim, misalnya paket ICMP yang berukuran sangat besar.

- Serangan SYN, mengirimkan data TCP SYN dengan alamat palsu.

- Serangan Teardrop, mengirimkan paket IP dengan nilai offsetyang membingungkan.

- Serangan Smurf, mengirimkan paket ICMP bervolume besar dengan alamat host lain.

- ICMP Flooding

About Me : Macam-Macam Virus

Kabar gembira buat Netter or Blogger or Else…. yang menggunakan Windows XP Profesional bajakan bisa disulap menjadi Windows XP Profesional Genuine (Asli) hanya dengan beberapa tip & trik berikut ini. Trik ini sudah saya coba di komputer saya dan berhasil. Sekarang saya ingin berbagi pengalaman dengan anda. InsyaAllah aman dan anda bisa mengaktifkan AutoUpdate Windows anda tanpa takut ketahuan anda menggunakan Windows XP Profesional bajakan.

Sebelum saya bahas anda download dulu file pendukungna disini.

Ikuti langkah-langkah berikut ini :

STEP I

Pastikan anda menggunakan account administrator sebelum mulai menilep Windows bajakan anda!! dan jangan lupa Ekstrak terlebih dahulu file yang telah anda download tadi.

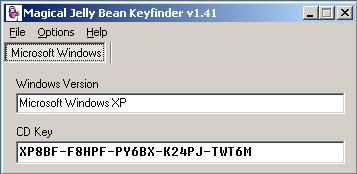

Jalankan keyFinder.exe (Beberapa antivirus mungkin akan mendeteksi sebagai spyWare). Akan terlihat seperti gambar berikut :

STEP II

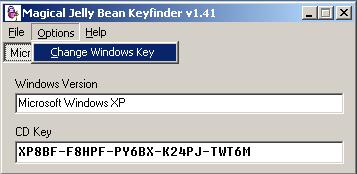

Trus pilih Change Windows Key.

STEP III

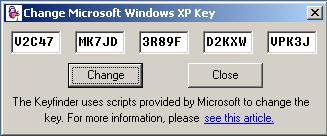

Ganti deh keyna pake windows xp key.txt yg udah dibundel dalam paket download tadi. Trus klik Change.

Pesan konfirmasi akan keluar jika berhasil.

STEP IV

Klik Close.

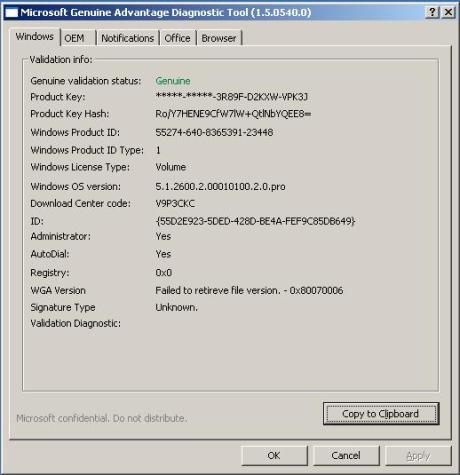

Cek keaslian windows anda sekarang, buka folder “Tool dari Microsoft Buat Cek Windows asli ato palsu”, jalankan “Microsoft Genuine Advantage Diagnostic Tool.exe”. Tunggu bentar. kalo berhasil akan terlihat seperti gambar dibawah ini:

Validation Status windows anda sekarang “Genuine” Kalo gagal (Status Invalid/BLK). Jangan Boring dulu, Coba Lagi dengan key lainnya.

Sekarang Windows anda sudah 100% original!! Untuk mencobanya coba download Produk microsoft yg baru “IE7” [DownLoad] dan aktifkan update otomatis windows anda. Dijamin tanpa masalah!

Like This..

Temui Saya Di Facebook.

Artikle

- Memasang Conector RJ45 Dan Cable UTP (2)

- 3G (1)

- APLIKASI BELAJAR MENGETIK SEPULUH JARI | TYPING SOFTWARE 10 JARI (1)

- Bisnis Online (1)

- CDMA (1)

- Cara Biar Jago Di Point Blank (1)

- Cara Daftar Program PPC di KumpulBlogger (1)

- Cara Download Di You Tube (1)

- Cara Membuat Blog Secara Offline (1)

- Cara Menguatkan atau Penguat Sinyal GPRS (1)

- Counter Strike Xtreme V5 Free Download (1)

- Download Camfrog 5.5 Pro + Activation Code Gratis (1)

- Download Gratis (1)

- Download PC Game Yu-Gi-Oh Power Of Chaos (1)

- Download gratis Modul Teknik Komputer Jaringan (1)

- Free Download IDM 6.07 Full Version (Full Crack) (1)

- GSM (1)

- Game Booster Premium 2.3 Terbaru Full Version (1)

- Instalasi Dan Konfigurasi Gateway Internet Pada Distro Linux (1)

- Installasi Clark Connect (1)

- Installasi Windows Server 2008 (1)

- Jaringan Komputer (1)

- KEAMANAN JARINGAN KOMPUTER (1)

- KUmpulan SOAL Try Out 2009-2010 (1)

- Kiat Menjadi Cowok Idaman Dan Dikejar-kejar Cewek (1)

- Kumpulan Soal UAN (1)

- Laporan Kewirausahaan (1)

- Macam-Macam Topologi Jaringan (1)

- Macam-Macam Virus (1)

- Memasang My BlogLog Pada Blogger (1)

- Memasang Widget Translator (1)

- Membuat Program Dengan Quick Basic (1)

- Membuat Router di FreeBSD 6.1 (1)

- Membuat Windows XP Profesional Bajakan menjadi Asli (1)

- Mengkoneksikan Router Dengan Packet Tracer (1)

- Modem (1)

- NOS ( Network Operating System ) (1)

- Network Building Block (1)

- Perintah Dasar Unix (1)

- Prediksi Soal UN 2009 ( sd-smp-sma-smk) (1)

- Program Rahasia Mengintip Aktivitas Sebuah Komputer Tanpa Diketahui (1)

- SMS dengan ID Yahoo (1)

- Setting Dan Konfigurasi Pada Mikrotik (1)

- Situs Crack Serial Number (1)

- Soal UNAS 2005 (1)

- Software Belajar Mengetik Cepat 10 Jari (1)

- Tapi Tidak ada Web Site/Tidak Ada yg Cocok (1)

- Tips Buat Yg Cari Driver Web Camera (1)

- Tips Daftar Di Google Adsense (1)

- Tips Rahasia Lolos Seleksi Psikotes (1)

- Tips dan Triks Registry (1)

- Update Avira (1)

- Wireless dan Internet (1)

Copyright © 2009 Complicated Girl. All Rights Reserved.